Sicherheit und Zertifikate

Die Absicherung von Datenverbindungen ist heute aus den Netzwerken wie Internet (World Wide Web), als auch im Intranet (lokales Netzwerk/WLAN) nicht mehr wegzudenken. Die Namen der für die Absicherung verwendeten Protokolle hat fast jeder schon einmal gehört. Dennoch ist wahrscheinlich nicht jedem klar, was nun der Unterschied zwischen SSL, TLS und HTTPS ist und welche Sicherheitseigenschaften diese Protokolle haben.

Warum ist eine abgesicherte Datenverbindung sinnvoll?

Nehmen wir einmal an, ein Benutzer möchte in NeuroomNet ein Exponat ansteuern. Bei der Verwendung einer abgesicherten Verbindung profitiert dieser Benutzer von den Sicherheitseigenschaften von verschlüsselter und abgesicherter Kommunikation. Ohne Verschlüsselung sind Daten, die übertragen werden, für jeden, der Zugang zum entsprechenden Netz hat, als Klartext lesbar. Mit der zunehmenden Verbreitung von offenen (d. h. unverschlüsselten) WLANs nimmt die Bedeutung von HTTPS zu, weil damit die Inhalte unabhängig vom verwendeten Netz verschlüsselt werden können. Durch die Verschlüsselung ist es für Dritte unter anderem nicht möglich zu sehen, welche Seiten einer Website genau besucht wurden.

Durch die Verwendung von Zertifikaten kann sichergestellt werden, dass während der Übertragung keine Manipulation der Inhalte durch Dritte möglich ist und beispielsweise keine Falschinformationen über Ihr Unternehmen in Ihre Firmenwebsite injiziert werden.

Zertifikat auf Client Rechnern installieren

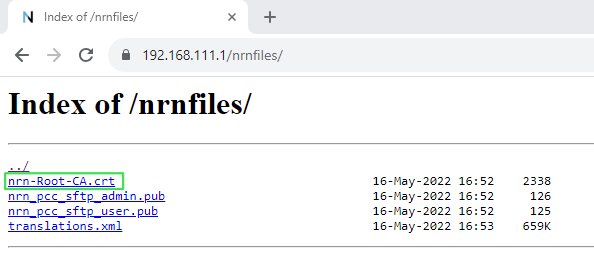

Das Zertifikat mit der Endung .crt erhalten Sie von ihrem Administrator oder ab der NeuroomNet Version 2023.2 kann das Zertifikat unter der NeuroomNet Adresse mit der Erweiterung /nrnfiles/ zur Installation heruntergeladen werden.

Beispiel:

Windows

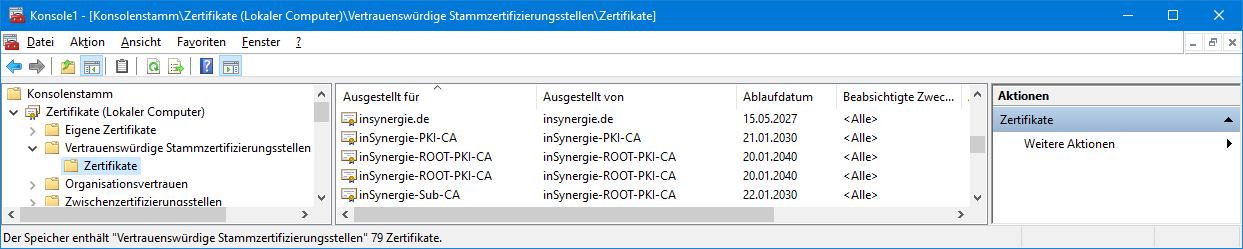

Chrome und Edge verwenden den System-Zertifikate-Speicher. Die notwendigen Zertifikate zum Zugriff auf interne Webseiten können unter Windows über eine Gruppenrichtlinie verteilt werden (wenn eine PKI vorhanden ist). Andernfalls muss die Installation manuell erfolgen.

Das Root und das Sub (signing) Zertifikat dann in den lokalen Computer-Zertifikats-Speicher mit administrativen Rechten laden.

-

mmc.exe als Administrator öffnen

-

Datei>Snap-In hinzufügen>Zertifikate>Hinzufügen>Computerkonto>Weiter>Lokalen Computer(...)>Fertigstellen>OK

-

Entweder das Zertifikat in "Vertrauenwürdige Stammzertifizierungensstellen" installieren oder importieren.

Es sollte auch funktionieren, wenn das Zertifikat im Benutzerspeicher abgelegt wird. Die "automatische Auswahl" des Speichers, wo das Zertifikat abgelegt werden soll, funktioniert nicht zuverlässig. Es muss "Vertrauenswürdige Stammzertifizierungsstellen" sein.

Firefox hat normalerweise einen eigenen Zertifikate-Speicher. Über einen Konfigurationseintrag kann allerdings der Zugriff auf den System-Speicher aktiviert werden.

Dazu gibt man in der Adresszeile about:config ein, bestätigt die Warnung und sucht in der bzw. filtert die Liste der Einstellungen nach dem Eintrag security.enterprise_roots.enabled . Dieser kann durch Doppelklick umgeschaltet werden. Für die gewünschte Funktionalität muss er auf true gesetzt werden. Nach dieser Änderung werden (ohne Neustart von Firefox) die Zertifikate der internen Seiten akzeptiert.

Wenn man den integrierten Zertifikate-Speicher verwendet, muss in allen Teilen der Kette (Root-CA, Signing-CA) in den Eigenschaften das Vertrauensverhältnis für Webseiten (ggf. auch E-Mails, wobei das dann eher Thunderbird betreffen würde) aktiviert werden.

iOS

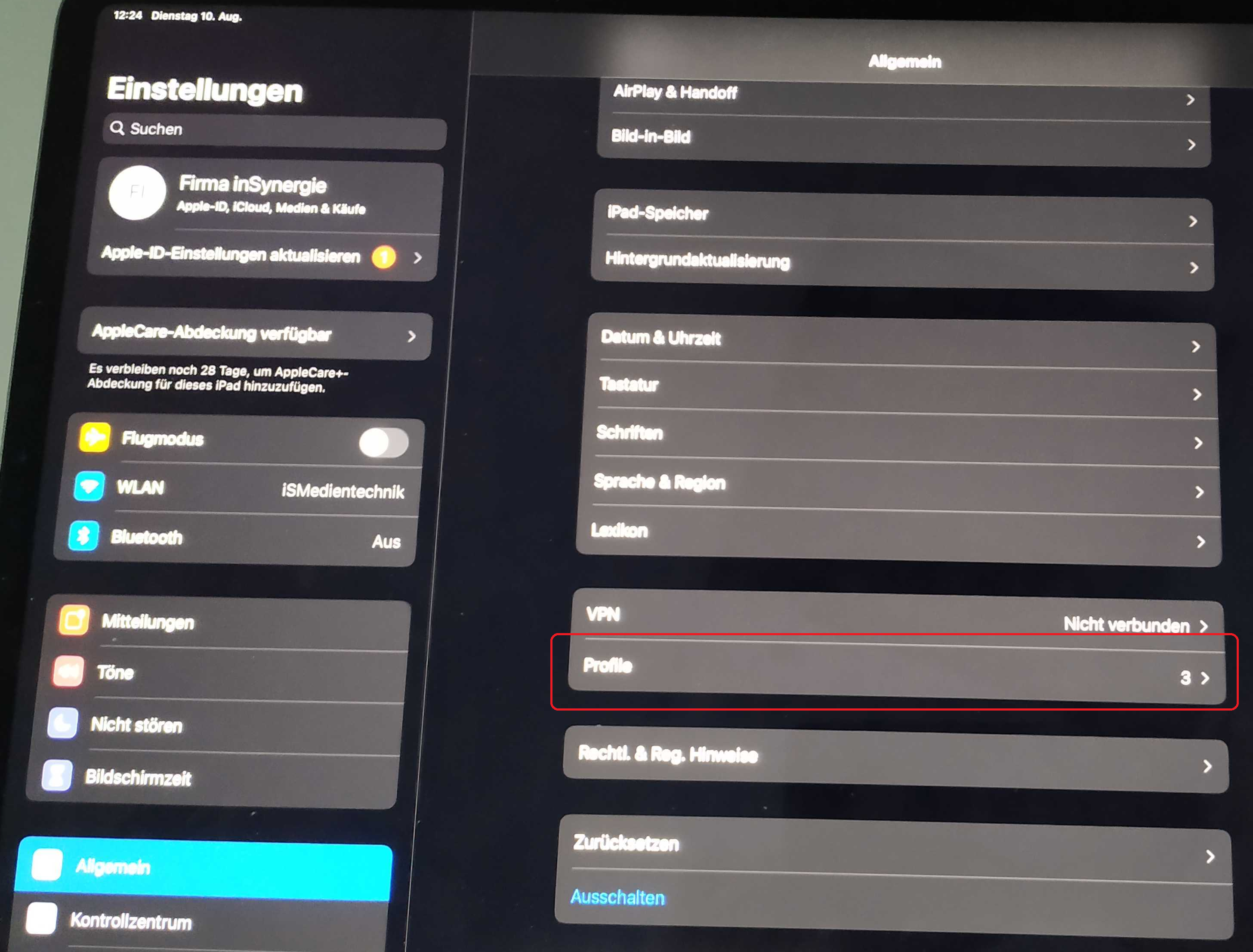

Zertifikate müssen unter iOS einzeln geöffnet werden. Anschließend muss man unter Einstellungen > Allgemein > Profile das geladene "Profil" installieren.

Das reicht jedoch noch nicht, um WebSockets zu nutzen.

Dazu muss man zusätzlich noch ein Häkchen setzen.

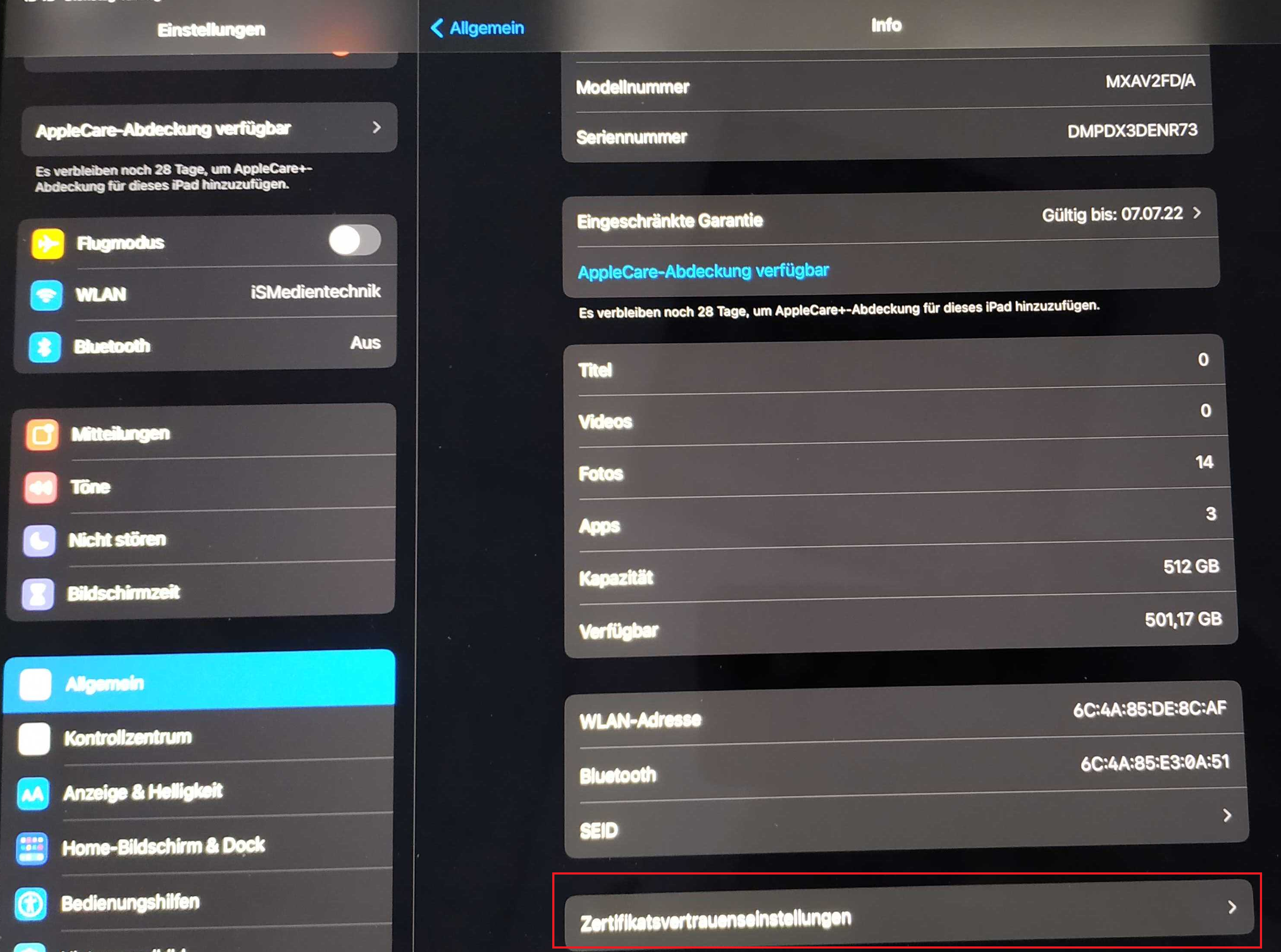

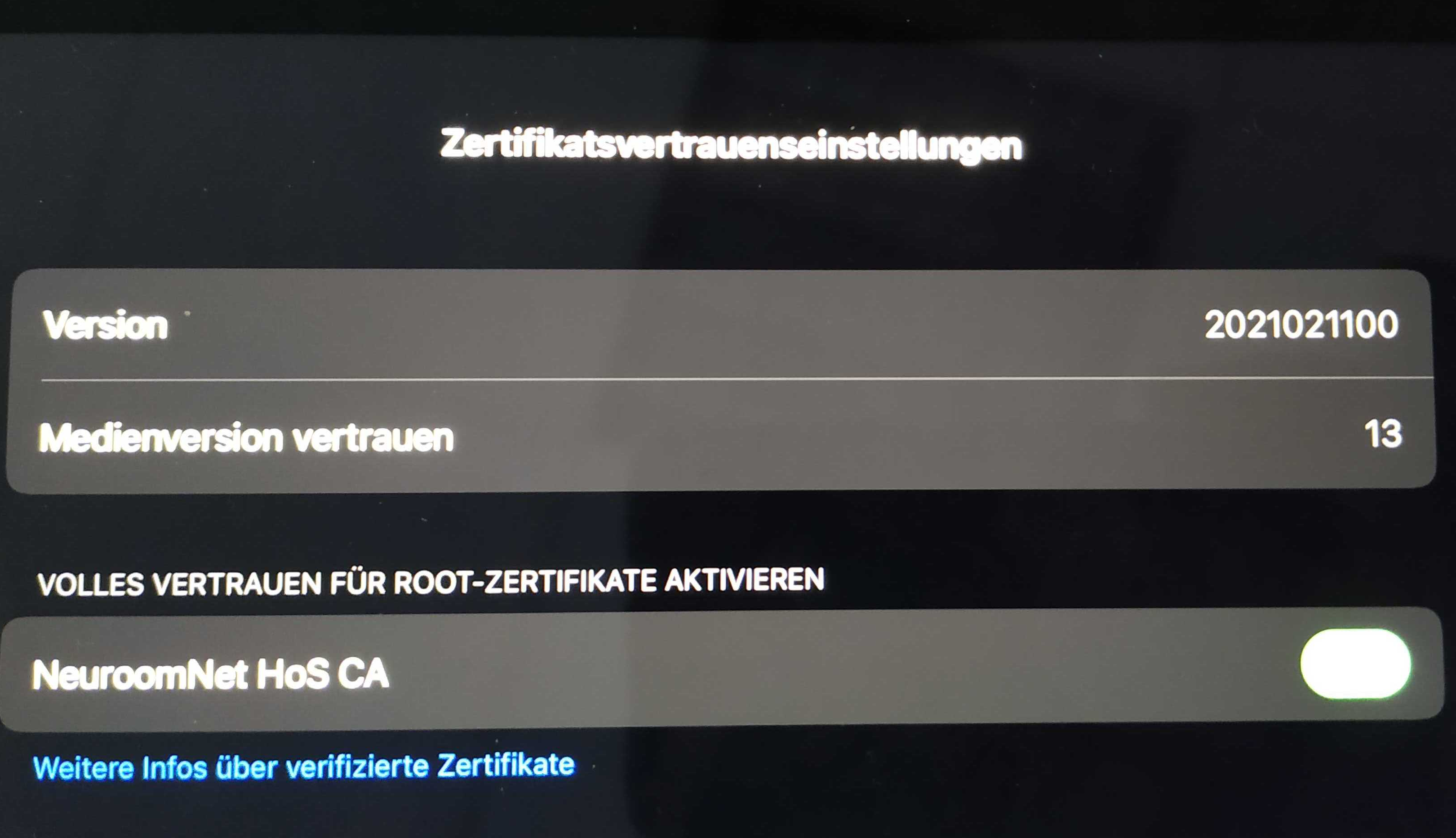

Einstellungen > Allgemein > Info > Zertifikatsvertrauenseinstellungen

Linux (Debian/Ubuntu)

PEM-Dateien nach /usr/local/share/ca-certificates kopieren (zu prüfen wäre noch, ob .pem oder .crt) und dann mit sudo update-ca-certificates in das System integrieren. Das wird bspw. für curl oder Docker gebraucht.

Für den Zugriff auf NeuroomNet werden diese Zertifikate aber nicht verwendet (bzw. wurden nicht verwendet - nochmal prüfen!). Dafür kann man in Chrome oder Firefox die Zertifikate in den Browsereinstellungen importieren (s. aber auch https://pingv.it/linux-system-zertifikate-mit-firefox-nutzen/)

Alternativ können Nutzerzertifikate für Chromium/Firefox mit certutil aus dem libnss3-tools-Paket installiert werden:

certutil -d sql:$HOME/.pki/nssdb -A -t "TCu,Cu,Tu" -n isxs_local -i ca.crt

Android

Zertifikat installieren

- Öffnen Sie auf dem Gerät die Einstellungen.

- Tippen Sie auf Sicherheit & Datenschutz>Weitere Sicherheitseinstellungen>Verschlüsselung & Anmeldedaten.

- Tippen Sie auf Ein Zertifikat installieren>WLAN-Zertifikat.

- Tippen Sie auf das Dreistrich-Menü

.

- Wählen Sie den Speicherort aus, unter dem Sie das Zertifikat installiert haben.

- Tippen Sie auf die Datei.

- Geben Sie, falls erforderlich, das Passwort für den Schlüsselspeicher ein. Tippen Sie auf OK.

- Geben Sie einen Namen für das Zertifikat ein.

- Tippen Sie auf OK.

Zertifikat entfernen

Wichtig: Wenn Sie installierte Zertifikate entfernen, werden dadurch nicht die permanenten Systemzertifikate entfernt, die erforderlich sind, damit Ihr Gerät ordnungsgemäß funktioniert. Wenn Sie jedoch ein Zertifikat entfernen, das für eine bestimmte WLAN-Verbindung erforderlich ist, kann Ihr Gerät nicht mehr mit diesem WLAN verbunden werden.

- Öffnen Sie auf dem Gerät die Einstellungen.

- Tippen Sie auf Sicherheit & Datenschutz>Weitere Sicherheitseinstellungen>Verschlüsselung & Anmeldedaten.

- Unter „Anmeldedatenspeicher“:

- Alle Zertifikate löschen: Tippen Sie auf Anmeldedaten löschen>OK.

- Bestimmte Zertifikate löschen: Tippen Sie auf **Nutzeranmeldedaten>**Wählen Sie die Anmeldedaten aus, die Sie entfernen möchten.